### 域渗透知识点概述

#### 一、域渗透基础

**域渗透**是指通过一系列技术手段,在已获得一定访问权限的基础上,进一步扩大攻击范围,最终实现对整个域环境的控制。域渗透主要针对企业级网络环境,这些环境中通常部署了域控(Domain Controller)系统来管理用户账户、资源访问权限等。

**基本命令:**

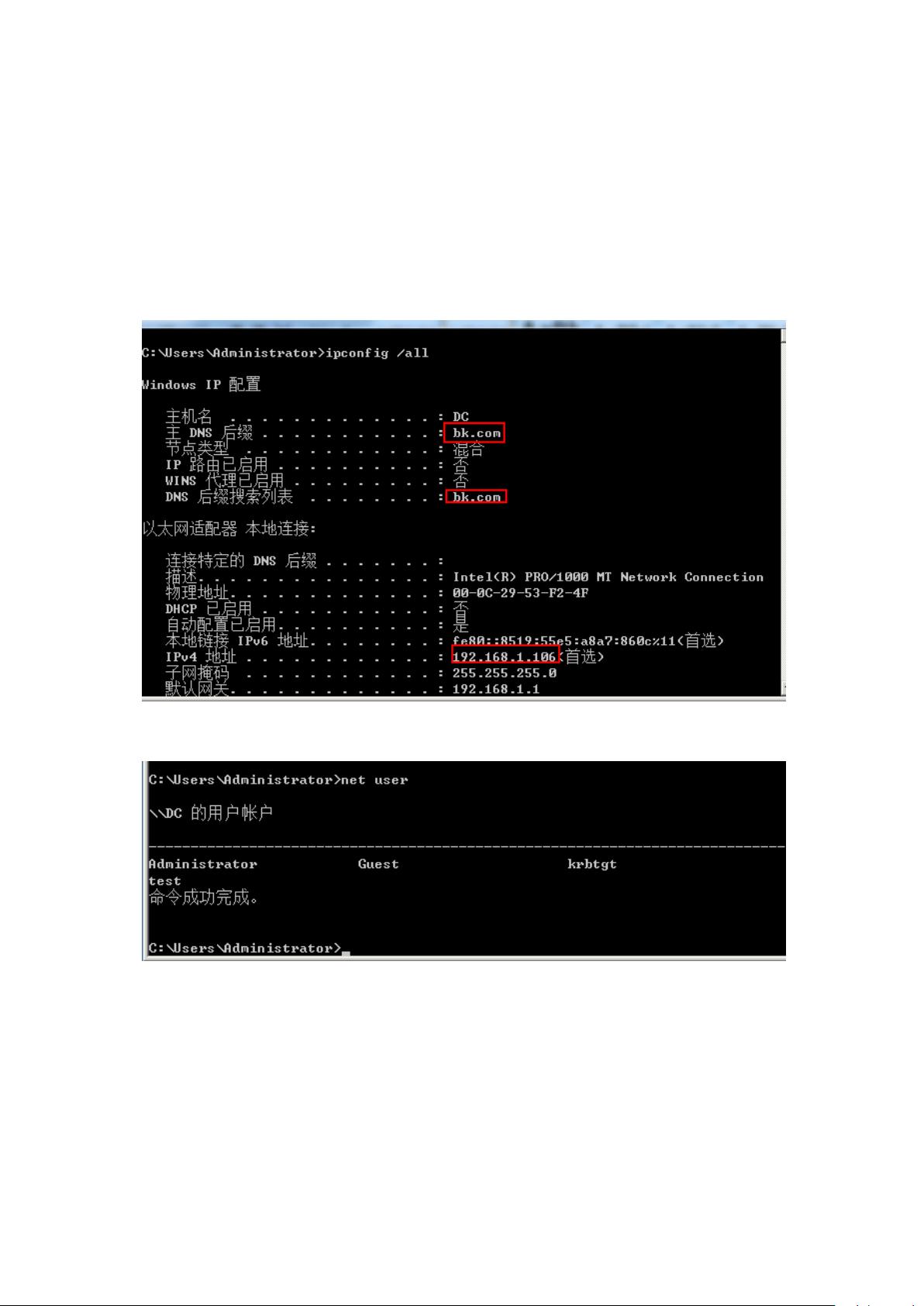

1. **ipconfig /all** - 查询本机的IP地址、子网掩码等信息,并识别当前所在的域。

2. **net user** - 显示或更改本地用户的账号信息。可用于查看本机上的用户列表。

3. **net localgroup administrators** - 查看本机管理员组中的成员,通常包含域用户。

4. **net session** - 列出当前的会话信息。

5. **net use \\ip\ipc$ password /user:username** - 用于与远程主机建立IPC会话。

6. **net share** - 列出本机上共享的资源。

7. **net view** - 查询同一域内的计算机列表。

8. **net start** - 显示正在运行的服务列表。

9. **whoami** - 查询当前用户的权限信息。

10. **whoami /all** - 显示当前用户的安全标识符(SID)等详细信息。

11. **net accounts** - 查看本地密码策略。

12. **net accounts /domain** - 查看域密码策略。

13. **netstat -an** - 显示网络连接的详细信息。

14. **route print** - 显示路由表。

15. **net view /domain** - 列出域内的计算机。

16. **nltest /dclist:bk** - 查询指定域内的域控制器名称。

17. **nltest /domain_trusts** - 列出域之间的信任关系。

18. **net group "enterprise admins" /domain** - 列出企业管理组的成员。

19. **net user /domain wen@126.com test** - 修改域用户的密码(需要域管理员权限)。

20. **net user /domain** - 列出域中的用户。

21. **net group /domain** - 列出域中的工作组。

22. **net group "domain admins" /domain** - 列出域管理员组的成员。

23. **net group "domain controllers" /domain** - 列出域控制器。

24. **mstsc /admin** - 远程登录到目标计算机的控制台会话。

25. **dsquery computer domainroot -limit 65535** - 列出域内的所有计算机名称。

26. **dsquery user domainroot -limit 65535** - 列出域内的所有用户名。

27. **dsquery subnet** - 列出域内的网段划分。

28. **dsquery group** - 列出域内的分组。

29. **dsquery ou** - 列出域内的组织单位。

30. **dsquery server** - 列出域内的服务器。

31. **net time /domain** - 判断主域,主域服务器通常用作时间服务器。

#### 二、域内渗透工具

域内渗透工具主要包括以下几种:

1. **抓取域hash密码**:通过工具如`vssown.vbs`、`vshadow.exe`、`ntdsdump.exe`、`mimikatz`等抓取域内的哈希密码。

2. **Hash注入**:利用获取到的哈希进行身份验证。

3. **读取LSA明文密码**:使用工具如`wce.exe`、`mimikatz`等读取本地安全授权服务中的明文密码。

4. **0-day漏洞利用**:利用未公开的安全漏洞,例如SMB(445端口)、RDP(3389端口)、DNS(53端口)、RPC等协议的漏洞。

5. **安装Gina记录管理员账号密码**:通过安装Gina插件来记录管理员的登录凭据。

#### 三、后期操作

当获得了域管理员的用户名和密码后,可以执行以下操作:

1. **建立映射**:使用`net use`命令远程建立到目标计算机的映射,便于访问其文件系统。

2. **获取交互式命令行**:使用`PsExec`工具远程执行命令,从而获得交互式的命令行界面。

3. **确定目标IP**:通过`net user`命令结合`eventquery.vbs`脚本导出登录日志,分析用户登录历史并确定目标IP地址。

**注意事项**:

- 在使用`PsExec`时,需注意它可能在某些情况下导致服务删除失败的问题,因此不建议频繁使用。

- 使用域渗透工具和技术时必须确保操作符合法律规范,仅用于合法授权的安全测试目的。